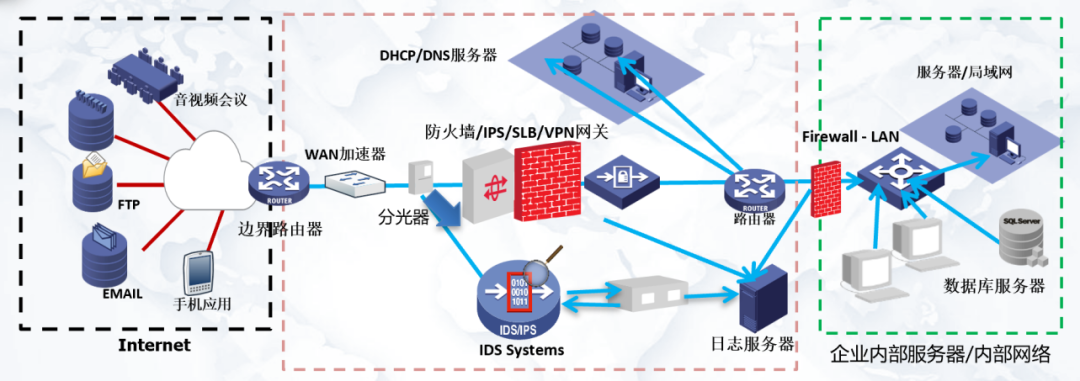

很多针对安全设备的测试仅仅针对安全设备本身的防护,比如防御的漏洞攻击行为、恶意代码是否足够多,能否抵御大流量的L23层DDoS或者应用层的DDoS攻击,却没有考虑是否防御攻击时,一并阻止了正常的业务流量。以下图为例,当为了防御DDoS攻击,限制了某个源IP地址最多只允许10个TCP连接,假如内网提供的应用服务正好需要10个以上的连接到同一个IP地址呢?

为了避免这种情况发生,我们需要一款能够同时生成混合应用流量、DDoS攻击、漏洞攻击、恶意代码的网络安全测试仪表。

信而泰基于PCT架构的新一代基于B/S架构的网络应用安全测试平台ALPS(Application Layer Protocol Simulator ),支持真实的应用层流量仿真,如应用层协议:HTTP/FTP/TCP/DNS等;语音:VoIP SIP&RTP等;视频:RTSP/RTP、Multicast、Video、Codec(H.261、H.262/MPEG-2、H.263、H.264、H.265、MPEG-TS、MPEG-1、MPEG-4)等;同时可以仿真真实的攻击流量(DDoS攻击/僵尸网络/自定义攻击等)、恶意流量、病毒流量。配合基于新一代x86架构打造DarPeng2000E硬件平台,能够对安全设备或安全系统更好的进行综合评估。

现在以一个简单的混合应用攻击流量配置为例,我们来看看怎么在ALPS进行配置。

01

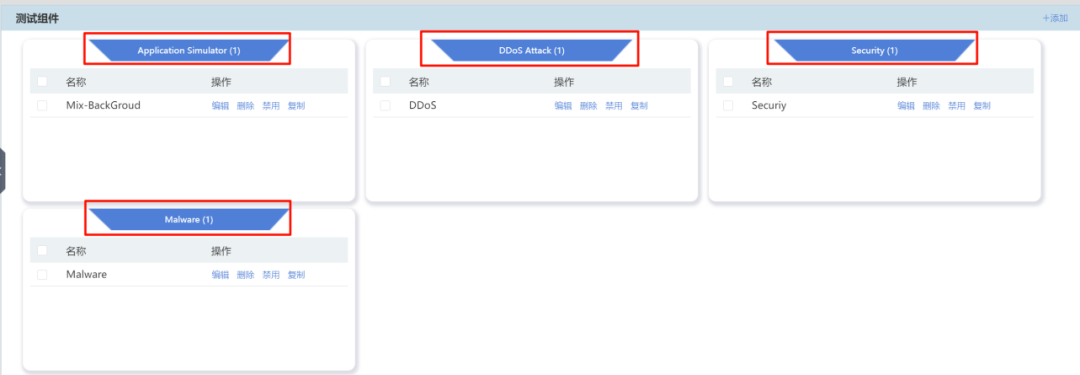

新建测试例

新建一个测试例,并添加组件,ALPS有8种不同类型的组件,每种组件可以进行不同测试,这次我们需要用到的是以下四种(如果仪表当前支持的应用协议未包含,可以添加回放组件通过回放的方式来产生流量):

Application Simulator:应用流量仿真,支持混合流量,如HTTP、FTP、SMTP、SIP等多种应用流量在同一组件同时发出

DDoS Attack:仿真DDoS攻击,如常见的TCP syn flood、UDP flood等,还能仿真应用层DDoS攻击,如慢速攻击等,同时仪表支持TCP、DNS辅助认证,能更好的仿真真实客户端和DDoS攻击源的不同行为

Security:仿真漏洞攻击行为,目前共支持7000多种,每月不断更新中

Malware:仿真病毒、恶意代码文件,目前支持35000多种,且每月在不断更新

02

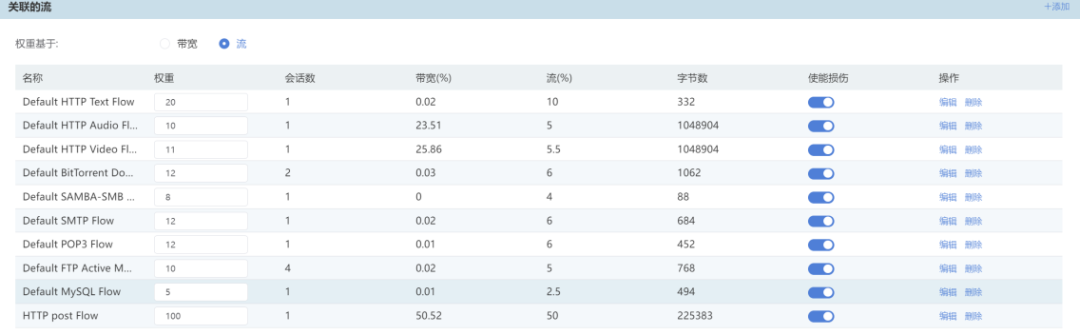

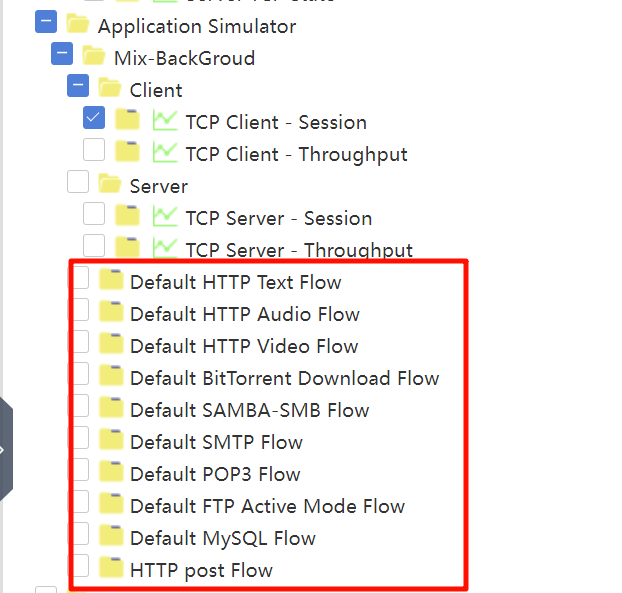

混合应用流

混合应用流,我们根据需要挑选所需要的流量,并进行流量比例设置,流量比例可以基于带宽或者流来进行设置,设置时可以直观的看到每条流占用的带宽、应用流占总流数的比例,另外,如果需要进行如丢包、乱序等损伤,可以针对单条流或者所有流开启损伤功能。

03

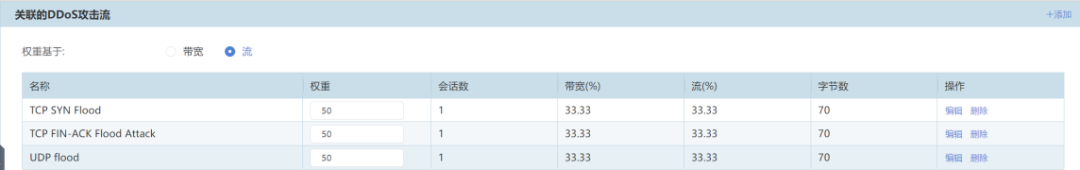

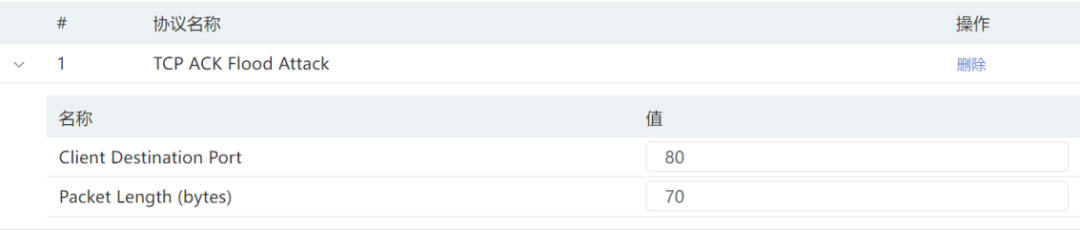

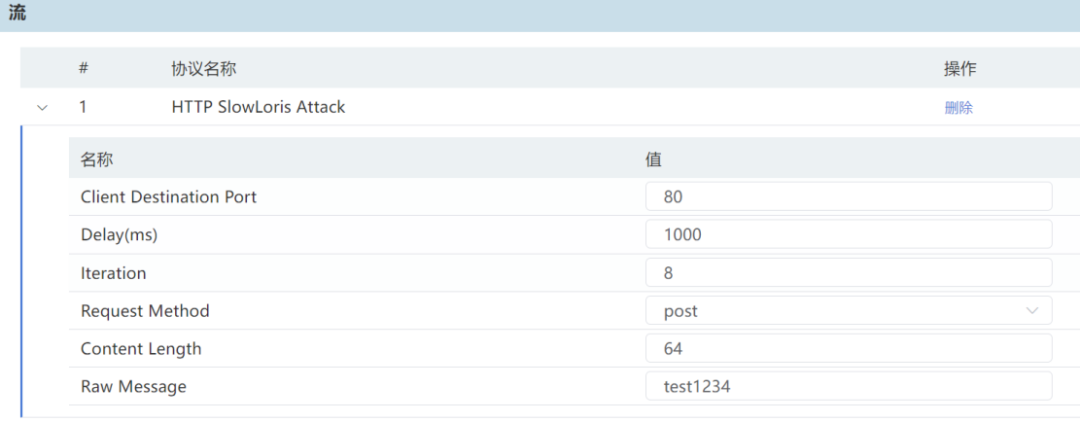

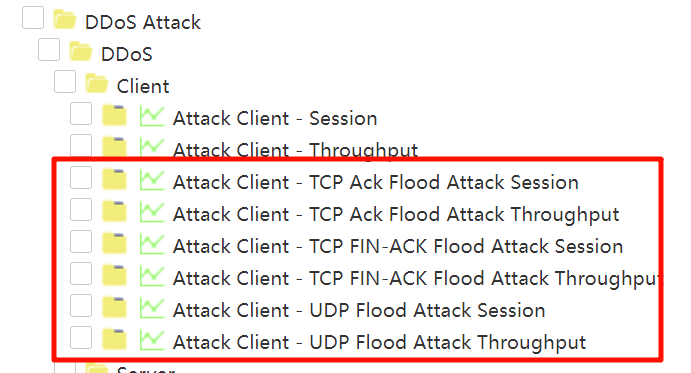

DDoS攻击流量

DDoS攻击流量,和混合应用流类似,同样可以添加多种DDoS攻击,然后设置不同DDoS攻击流量的比例,权重也支持通过带宽或者流来调整。

不同的DDoS攻击还能调整不同的参数,如TCP ACK Flood可以调整攻击目的端口和攻击报文长度,慢速攻击HTTP SlowLoris Attack则能调整Content Length等多种HTTP相关参数。

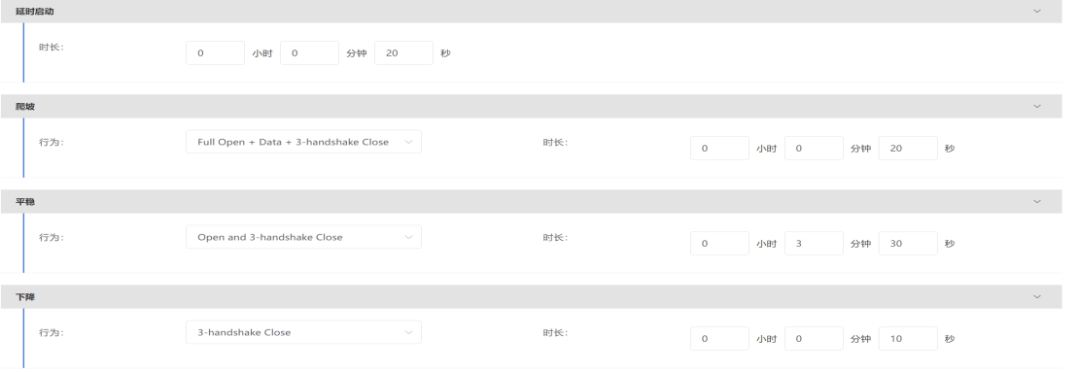

此外,为了更好的进行测试,我们一般会在应用背景流量达到稳定时再发出DDoS攻击,所以这里我们需要将DDoS攻击做一个延时启动,例如,应用流量设置在20秒后达到稳定,DDoS的延时启动可以设置为20秒。

04

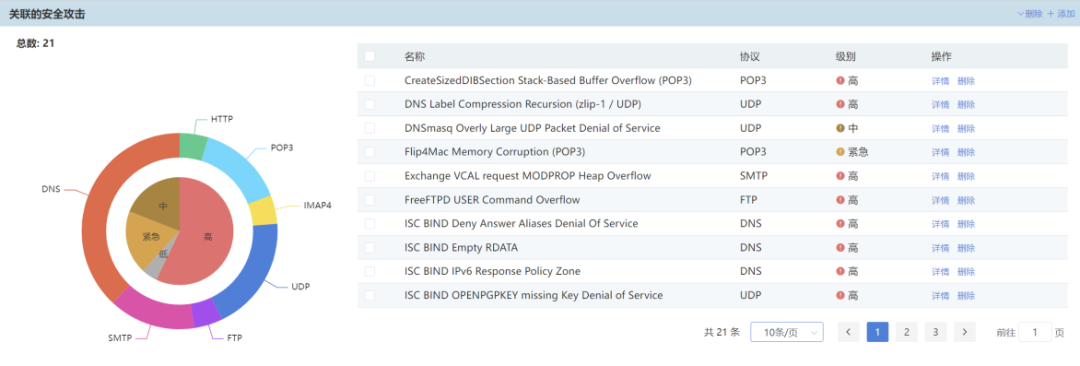

添加漏洞攻击行为

通过security组件添加漏洞攻击行为,在配置中添加所需要的漏洞攻击,左侧会直观的显示出当前漏洞攻击包含了哪些协议以及紧急程度。

为了更真实的仿真现网攻击,还可以添加逃逸行为,目前ALPS支持TCP、HTTP、FTP等协议相关的逃逸配置。

05

malware组件

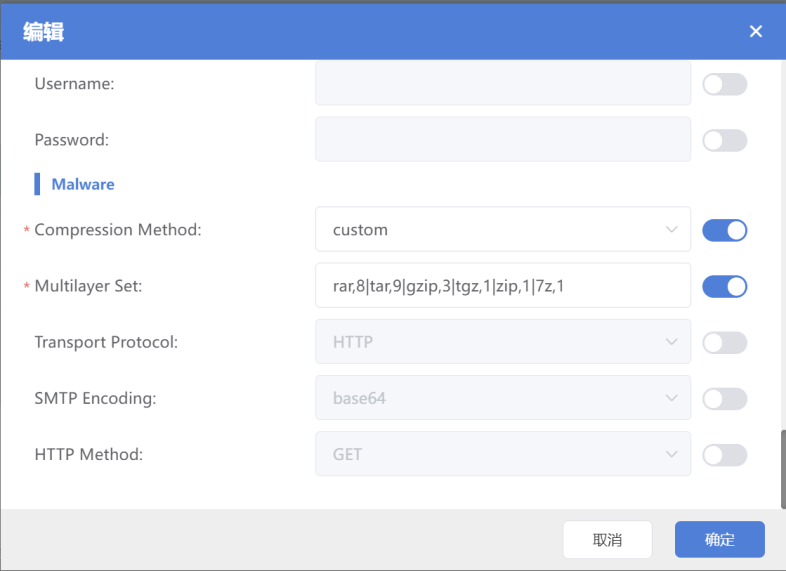

通过malware组件添加恶意代码、病毒等,同样的添加相关恶意代码、病毒后,左侧会显示关联的协议和紧急程度。

malware组件同样支持逃逸设置,目前支持多层压缩(最高100层)和多种压缩方式,如下图设置rar压缩8次,然后tar压缩9次,依此类推。

06

设置测试通过条件

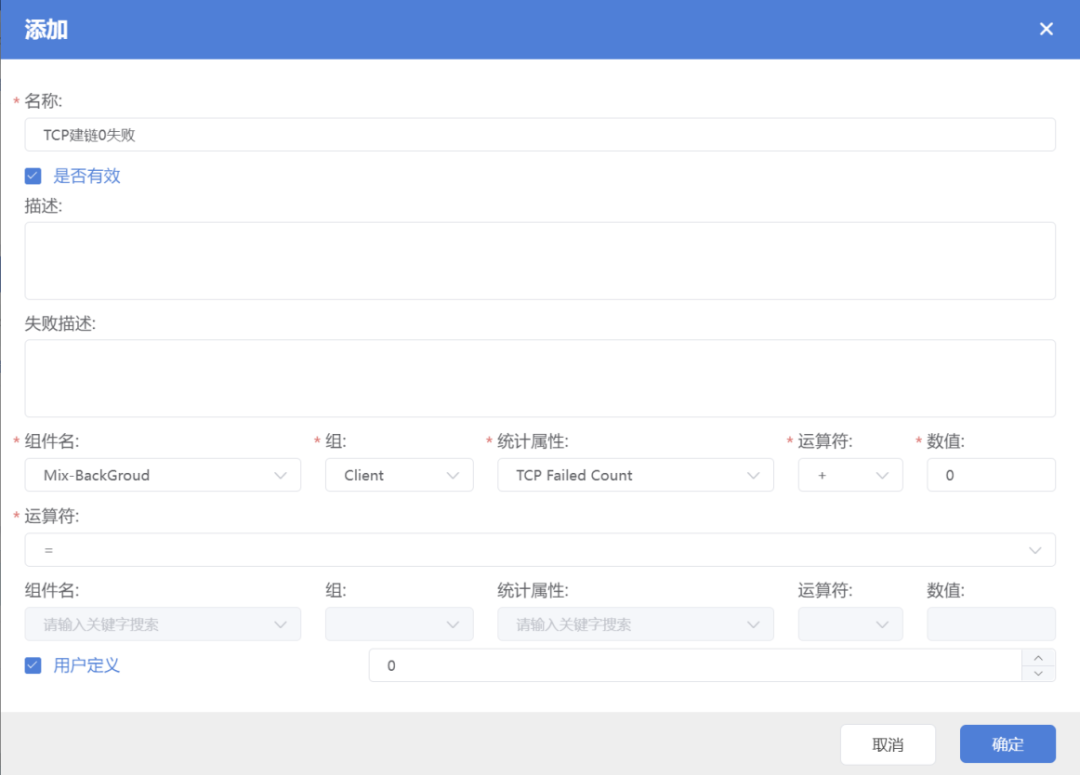

组件配置完成后,我们可以设置测试通过条件,让仪表测试完成后自动判断本次测试是否达到要求。如背景流只有TCP流量,我们可以设置client侧的TCP尝试连接次数和server侧的TCP established次数相等,或者设置client的failed count为0;如果有UDP流量,可以设置UDP接收报文和发送报文相等。

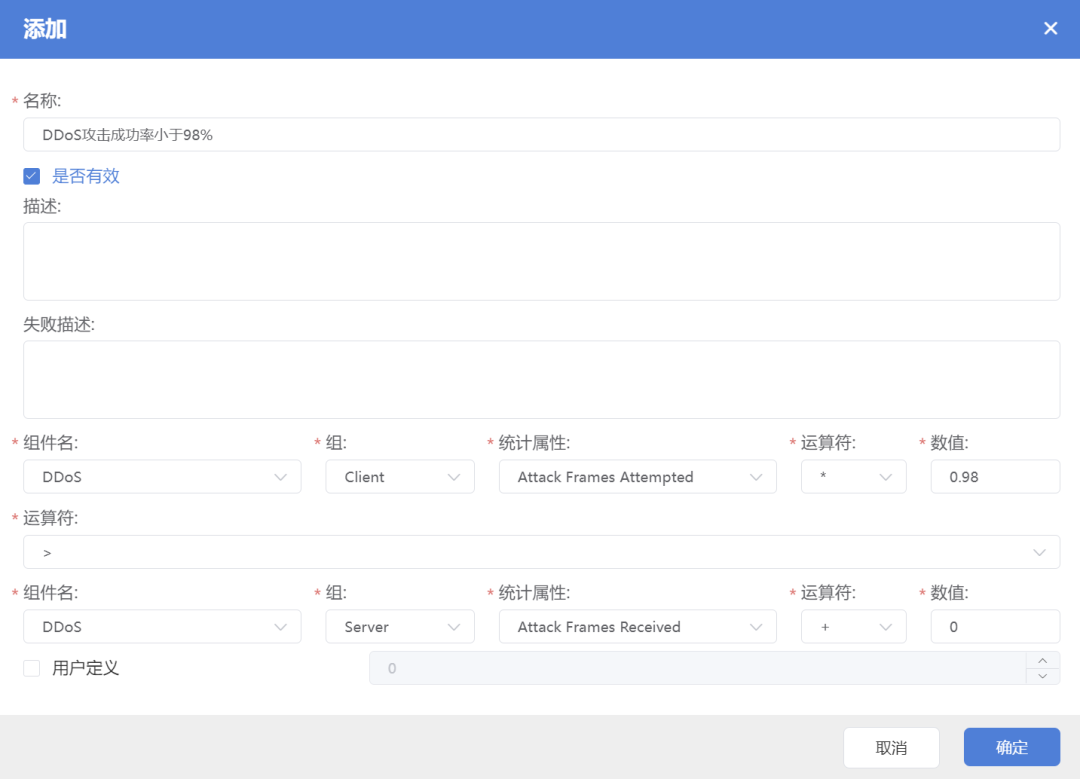

对于DDoS,要求攻击报文拦截率高于98%,可以设置如下条件:

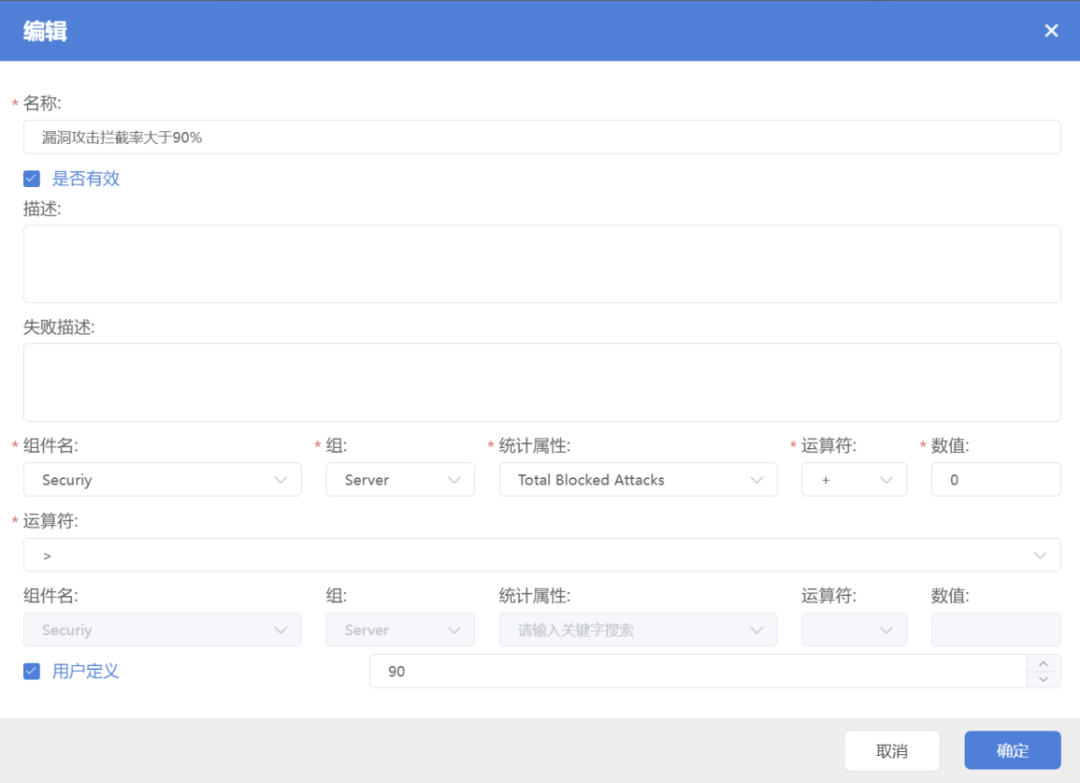

对于security和malware,要求拦截率高于90%(总共添加了100个漏洞攻击、100个恶意代码病毒),可以设置如下:

07

判断测试是否通过

测试完成时,仪表会根据预置条件自动判断测试是否通过。

如果测试不通过,我们可以根据提示找到对应的流量,查看状态,如混合应用流中是否某条流连接不正常,排除是否被中间设备误拦截、调整发送速率后再次尝试。同样DDoS攻击流也可以确认是否某种类型DDoS攻击未能防护。

对于漏洞攻击,我们可以查看攻击的结果和五元组信息,和被测设备日志进行比对确认。

对于恶意代码、病毒,我们可以查看攻击结果和相应的MD5等信息,和被测设备日志比对确认。

经过混合攻击流量测试,我们能对系统的整体安全性有整体的认识,能够更好的确认后续优化方向,从而使系统安全性更上一层楼。