NO.1

什么是IPSec

IPSec(Internet Protocol Security)是IETF(Internet Engineering Task Force)制定的一组开放的网络安全协议。它并不是一个单独的协议,而是一系列为IP网络提供安全性的协议和服务的集合,包括认证头AH(Authentication Header)和封装安全载荷ESP(Encapsulating Security Payload)两个安全协议、密钥交换和用于验证及加密的一些算法等。通过这些协议,在两个设备之间建立一条IPSec隧道。数据通过IPSec隧道进行转发,实现保护数据的安全性。

NO.2

IPSec产生原因

随着网络发展,企业直接通过Internet进行互联,IP协议没有考虑安全性,但是Internet上有大量的不可靠用户和网络设备,所以用户业务数据要穿越这些未知网络就无法保证数据的安全性,数据易被伪造、篡改或窃取。因此,迫切需要一种兼容IP协议的通用的网络安全方案。为了解决上述问题,IPSec(Internet Protocol Security)应运而生。IPSec是对IP的安全性补充,其工作在IP层,为IP网络通信提供透明的安全服务。

NO.3

IPSec如何工作

分为四个步骤:

1、识别“感兴趣流”

设备在收到报文后,一般会将报文的五元组等信息和IPsec策略进行匹配来判断报文是否要通过IPsec隧道传输,需要通过IPsec隧道传输的流量被称为“感兴趣流”。

2、协商安全联盟(Security Association,以下简称SA)

SA是通信双方对某些协商要素的约定,只有建立了SA才能进行安全的数据传输。识别出感兴趣流后,本端网络设备会向对端网络设备发起SA协商。在这一阶段,通信双方建立IKE SA,然后在IKE SA的基础上协商建立IPsec SA。

3、数据传输

IPsec SA建立成功后,双方就可以通过IPsec隧道传输数据。IPsec为了保证数据传输的安全性,在这一阶段需要通过AH或ESP协议对数据进行加密和验证。

4、隧道拆除

通常情况下,通信双方之间的会话老化即代表通信双方数据交换已经完成,因此为了节省系统资源,通信双方之间的隧道在空闲时间达到一定值后会自动删除。

NO.4

IPSec重要性

部署IPSec具有以下价值:

数据来源验证:接收方验证发送方身份是否合法。

数据加密:发送方对数据进行加密,以密文的形式在Internet上传送,接收方对接收的加密数据进行解密后处理或直接转发。

数据完整性:接收方对接收的数据进行验证,以判定报文是否被篡改。

抗重放:接收方拒绝旧的或重复的数据包,防止恶意用户通过重复发送捕获到的数据包所进行的攻击。

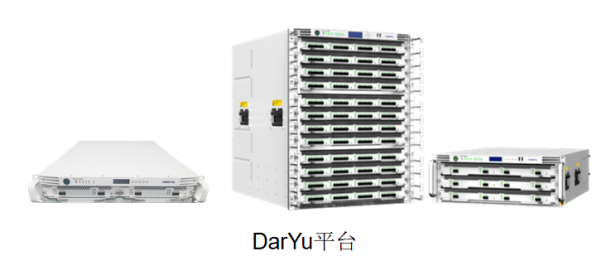

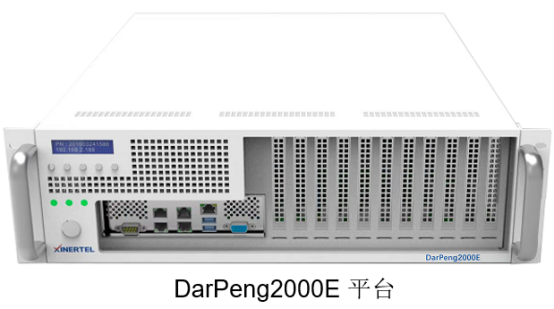

对于设备能否支持IPSec协议在各种场景的部署,以及设备对于各种场景的流量转发能否达标显得尤为重要,信而泰的2-3层BigTao测试平台和层DarYu测试平台以及DarPeng2000E平台的ALPS测试平台能进行IPSec的IKEv1、IKEv2、IKEGM测试。

NO.5

如何进行IPSec VPN测试

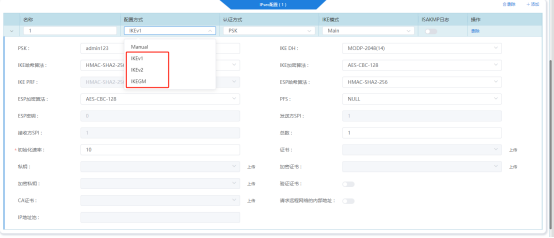

信而泰ALPS测试平台支持的IPSec VPN测试功能:

1、信而泰ALPS测试平台支持IPSec的IKE协议两个国际标准版本IKEv1和IKEv2,以及国家标准化管理委员会提出由国家密码管理局批准的我国自主制定的IPSec行业标准——《GM-T 0022-2014 IPsec VPN技术规范》即IKEv1.1。

2、身份认证支持预共享密钥PSK(pre-shared key)认证、数字证书RSA(rsa-signature)认证。预共享密钥PSK(配置方式为IKEv1或IKEv2时)数字证书Cert(配置方式为IKEv1、IIKEv2或IKEGM时)。

3、IKE HD(公共密钥算法)支持MODP-768(1),MODP-1024(2),MODP-1536(5),MODP-2048(14),MODP-3072(15),MODP-4096(16),MODP-6144(17),MODP-8192(18)等。

4、“完善的前向保密”PFS(Perfect Forward Secrecy)支持MODP-768(1),MODP-1024(2),MODP-1536(5),MODP-2048(14)等。

5、IKE哈希算法支持HMAC-SHA2-318,HMAC-SHA2-512,HMAC-SHA2-256,GM-SM3;

IKE加密算法支持AES-CBC-128,AES-CTR-128,AES-CBC-192,AES-CBC-256,GM-SM4;IKE PRF伪随机数算法支持HMAC-SHA2-256,GM-SM3,AES-128,HMAC-SHA2-384,HMAC-SHA2-512,HMAC-SHA1;

ESP哈希算法支持NULL,HMAC-MD5,HMAC-SHA2-256,HMAC-SHA2-384,HMAC-SHA2-512,GM-SM3,GM-SM3-96;

ESP加密算法支持DES-CBC,3DES-CBC,AES-CTR-128,AES-CBC-128,AES-CBC-192,AES-CBC-256,GCM-128,GCM-192,GCM-256,GM-SM4;

支持校验证书;

IPsec拓扑模式支持Site To Site(两个局域网之间通过VPN隧道建立连)和Remote Access(客户端与企业内网之间通过VPN隧道建立连接)。

应用场景示例

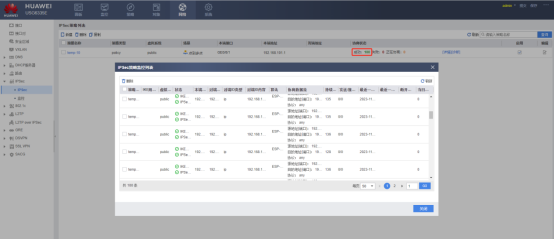

IPSec VPN点对多点IKEv1测试:

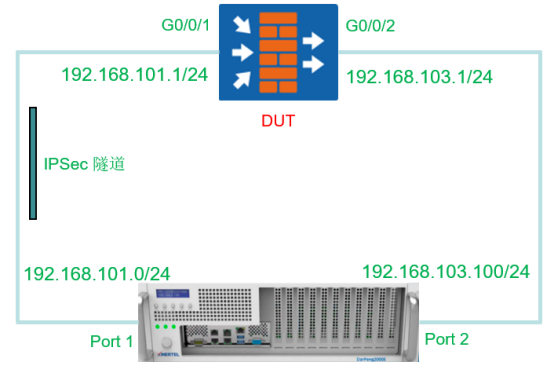

拓扑说明:

本例使用测试仪上的Port1(作为多个分支机构模拟的多个防火墙来和DUT的G0/0/1端口建立IPSec隧道)和Port2(作为DUT的G0/0/2端口后的网络,模拟DUT后的总部)。

操作步骤:

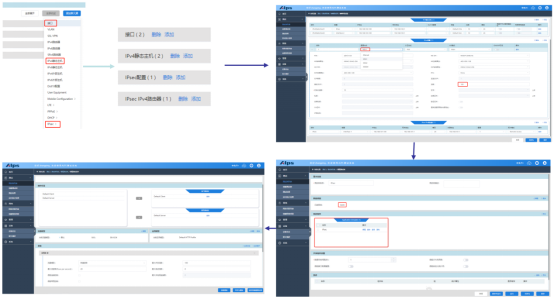

第一步:预约端口,创建并设置网络邻居

第二步:创建测试用例,编辑流量模型及应用模型

第三步:保存配置并运行

查看结果:

统计中第一阶段及第二阶段协商成功数量为100。

DUT上IPSec VPN协商成功数量为100。